آنچه خواهید خواند

در این مقاله مطالب بسیار ارزشمندی در مورد اکسس کنترل آورده شده است. پس از خواندن این مقاله مفاهیم کنترل دسترسی، انواع آن و روشهای ایجاد کنترل دسترسی را درک خواهید کرد. در انتها با برخی از دستگاههای کنترل تردد و قابلیت های آنها نیز آشنا می شوید.

یکی از نکات مهم برای ایجاد یک سیستم کنترل دسترسی کامل و موفق، استفاده از تجهیزات و فناوری های مدرن و به روز است. سیستم های کنترل دسترسی تحت شبکه و ابری می توانند علاوه بر برقراری امنیت لازم، مدیریت کنترل دسترسی را نیز تسهیل کنند.

کنترل دسترسی چیست؟

یک سیستم کنترل تردد می تواند تعیین کند که چه افرادی و در چه زمانی اجازه ورود به یک مکان یا سیستم را دارند. این سیستم ضمن جلوگیری از ورود مهمانان ناخواسته، امکان تردد آزادانه مالک و سایر افراد مجاز را فراهم می کند.

این سیستم های کنترلی تا حد زیادی جایگزین نگهبانان هستند با این تفاوت که اعمال دیگری را نیز انجام می دهند. به عنوان مثال این سیستم ها تعداد افرادی را که از ایست بازرسی عبور کرده اند؛ نشان می دهند.

سیستم کنترل تردد

به زبان بسیار ساده کنترل تردد یعنی اینکه برای دسترسی به یک منبع خاص شرایطی را تعریف کنیم. در این حالت تنها افراد یا سیستم هایی که آن شرایط را دارا هستند؛ می توانند به منبع مورد نظر دسترسی داشته باشند.

در واقع کنترل تردد یک تکنیک امنیتی است که تعیین می کند چه کسی یا چه چیزی می تواند منبع مورد نظر در یک سیستم را مشاهده کند.

این سیستم سوابق دقیقی از رفت و آمد افراد در یک محیط تحت کنترل یا نحوه استفاده آنها از منابع سیستمی را ارائه می دهد. همچنین شما می توانید تمام زمان هایی را که قفل های مورد نظر شما به صورت موفق یا ناموفق باز شده اند؛ مشاهده کنید. کنترل دسترسی ریسک های یک سازمان یا کسب و کار را به حداقل می رساند.

می توان از یک دستگاه کنترل تردد برای ثبت زمان ورود و خروج کارکنان، باز کردن خروجی های اضطراری در صورت لزوم و محافظت از اموال سازمان استفاده نمود. به این سیستم ها در اصطلاح ACS نیز گفته می شود که مخفف عبارت Access Control and management System می باشد.

سوالات مهم در مورد استفاده از سیستم های کنترل دسترسی

برای استفاده از کنترل تردد، داشتن پاسخهای واضح به سؤالات زیر ضروری است:

- دسترسی مکانیکی است یا دیجیتالی؟

- دقیقاً چه چیزی باید محافظت شود؟

- آیا دسترسی تحت تاثیر یک یا بیش از یک عامل است؟

- چگونه می توانم دسترسی را نظارت و کنترل کنم؟

- چگونه می توان دسترسی را به روشی آسان و پویا مدیریت کرد؟

زمینه های استفاده از سیستم کنترل دسترسی

نمی توانیم بگوییم سیستم کنترل دسترسی مختص چه جایی است. در دانشگاه، سایت های یک شرکت، انبارها و دفاتر یک کارخانه و هر جای دیگری افراد، کالاها یا داده های حساس وجود دارند. این منابع حساس باید از سرقت و آسیب مصون بمانند. بنابراین می توانیم بگوییم تقریباً در همه جا ما به سیستم های کنترل دسترسی نیاز داریم. انسان همواره از کنترل دسترسی استفاده کرده است؛ که ساده ترین شکل آن قفل و کلید می باشد. امروزه شکل های بسیار مدرن و پیچیده ای از سیستم های کنترل دسترسی به وجود آمده اند.

کنترل تردد مبنایی برای جلوگیری از حملات سایبری است

بدون کنترل تردد نمی توان از حملات سایبری جلوگیری کرد. اطلاعات انباشته شده در یک سازمان می توانند بسیار مهم باشند. سرقت داده های یک سازمان می تواند منجر به از دست رفتن اعتبار سازمان شده و حتی آن سازمان را نابود کند.

بنابراین در شرکت ها و سازمان هایی که از IT استفاده می کنند و اطلاعات آنها از اهمیت زیادی برخوردار است؛ باید حتماً از کنترل تردد استفاده شود. اطلاعات مشتریان یک بانک بدون داشتن کنترل تردد های ایمن، ممکن است در حملات سایبری آسیب ببینند.

برای مبارزه با حملات سایبری باید به صورت مداوم از سیستم کنترل تردد گزارش گیری شود. در این گزارشات باید هر گونه رفتار مشکوک به شدت مورد توجه واقع شود. همچنین در این سیستم ها باید تا جای ممکن دسترسی کارکنان به داده های غیر ضروری قطع گردد.

سیستم کنترل دسترسی، مانع وقوع ناهنجاری ها

بدون تردید استفاده از کنترل تردد در همه سازمان های کوچک و بزرگ مزایای زیادی را به بار می آورد. برای ممانعت از وقوع ناهنجاری ها در یک سازمان، وجود سیستم کنترل دسترسی ضرورت دارد. کنترل دسترسی می تواند به روشهای زیر سازمان را ایمن تر کند:

کشف تقلب و کشف نشت اطلاعات

اغلب ناهنجاری های داخلی توسط کارکنان شرکت یا سازمان به وجود می آیند. کارمندان ممکن است از اختیارات خود سوء استفاده کرده و مرتکب کلاهبرداری شوند. آنها می توانند داده ها و گزارش ها را دست کاری کنند. همچنین یک کارمند ممکن است از دسترسی های مجاز سایر کارکنان نیز سوء استفاده کند.

به عنوان مثال او ممکن است نام کاربری و رمز عبور مدیر سطح بالاتر خود را به دست آورد و با استفاده از اختیارات او فعالیت های غیر مجازی را انجام دهد. با کنترل دسترسی می توان مانع وقوع همه این اتفاقات گردید.

جلوگیری از وقوع اشتباهات

اشتباهات سهوی و خطاهای ناشی از کم دقتی ممکن است در یک تجارت یا کسب و کار رخ دهند. اگر کنترل تردد مناسبی در سازمان وجود داشته باشد؛ این اشتباهات و عواقب ناشی از آنها به حداقل رسانده می شوند. اگر دسترسی ها کنترل نشوند و گزارش های دسترسی به طور منظم و دقیق بررسی نشوند؛ نمی توان فهمید چه زمانی و توسط چه کسی اطلاعات به بیرون درز کرده یا دستکاری شده اند.

انواع کنترل تردد

به طور کلی دو نوع کنترل تردد فیزیکی و منطقی وجود دارد. با استفاده از کنترل دسترسی فیزیکی می توان دسترسی به اتاق ها، ساختمان ها و تجهیزات فیزیکی IT را محدود کرد. برای محدود کردن دسترسی به اتصالات شبکه های کامپیوتری، سیستم های فایل و داده ها از کنترل دسترسی منطقی استفاده می شود.

برای تامین امنیت تجهیزات، سازمانها از سیستم کنترل دسترسی الکترونیکی استفاده می کنند. این سیستم ها از اعتبار نامه ها، کارت خوان های دسترسی، حسابرسی و گزارشات برای ردیابی دسترسی کارکنان به مکان های حساس و اختصاصی مانند مراکز داده استفاده می کنند.

برخی از این سیستم ها مجهز به پنل کنترل دسترسی هستند که از طریق آنها می توان ورود به ساختمانها و اتاق ها را محدود نمود. همچنین این سیستم ها دارای قابلیت هایی مانند قفل کردن و آلارم زدن برای جلوگیری از دسترسی ها و اعمال غیر مجاز هستند.

سیستم های اکسس کنترل منطقی، احراز هویت کاربران را انجام می دهند. این سیستم ها از طریق بررسی اعتبارنامه ها، اسکن های بیومتریک، توکن های امنیتی یا سایر فاکتورهای احراز هویت وظیفه خود را انجام میدهند. یکی از معایب سیستم های کنترل تردد فیزیکی این است که امکان تخریب و سرقت برخی از تجهیزات فیزیکی وجود دارد.

در سیستم های دفاعی چند لایه ای برای محافظت از سیستم های کنترل دسترسی از احراز هویت چند فاکتوری یا MFA استفاده می شود. در این نوع احراز هویت،چندین عامل هویتی بررسی می گردند.

چرا کنترل تردد مهم است؟

هدف اصلی سیستم کنترل دسترسی به حداقل رساندن دستیابی های غیر مجاز به سیستم های منطقی و فیزیکی و کاهش ریسک های امنیتی است.Access Control تضمین می کند که تکنولوژی های امنیتی و سیاست های کنترل دسترسی برای حفاظت از اطلاعات محرمانه ای مانند داده های مشتریان وجود دارند.

اغلب سازمان ها زیر ساخت هایی دارند که دسترسی به شبکه ها، سیستم های کامپیوتری، برنامه های کاربردی، فایل ها و دادههای حساسیمانند اطلاعات شخصی را محدود می کنند.

سیستم های اکسس کنترل پیچیده هستند. مدیریت این سیستمها در محیطهایی با IT پویا که از سیستمهای داخلی و سیستمهای ابری استفاده میکنند؛ با چالش هایی همراه است.

پس از مشکلات فراوان، فروشندگان فناوری به جای سیستم های دارای لاگین های تکی به سیستم های مدیریت دسترسی یکپارچه روی آوردند. این سیستمها کنترل دسترسی را برای محیط های دارای سیستم های داخلی و سیستم های ابری ارائه می دهند.

سیستم های کنترل تردد چگونه کار می کنند؟

کنترل تردد هویت فرد یا موجودیت را شناسایی می کند. سپس بر اساس هویت تشخیص داده شده، سطح دسترسی مجاز را برای او تعیین می کند. به عنوان مثال به یک نام کاربری خاص یا به یک IP خاص، مجوزهای ویژه ای مانند فقط خواندن اطلاعات می دهد.

پروتکل ها و سرویس های دایرکتوری از جمله پروتکل اکسس دایرکتوری سبک وزن و زبان علامت گذاری Security Assertion، کنترل های دسترسی را برای احراز هویت کاربران و موجودیت ها و اعطای مجوز های مناسب به آنها انجام می دهند.

پس از دریافت این مجوزها، آنها میتوانند به منابع کامپیوتری مانند برنامه های کامپیوتری توزیع شده و وب سرورها متصل شوند. سازمانهای مختلف به سطوح امنیتی IT متفاوتی نیاز دارند. آنها با توجه به سطح نیاز خود، از مدل های مختلف کنترل تردد استفاده می کنند.

سیستم کنترل دسترسی مجهز به حسگر اثر انگشت

در واقع سیستم های اکسس کنترل فیزیکی، شبکه های دیجیتالی هستند که ورود و خروج به یک منطقه خاص را به صورت الکترونیکی کنترل می کنند.

عناصر اصلی سیستم های کنترل تردد فیزیکی

معمولاً سیستم کنترل دسترسی که میخواهد ورود و خروج فیزیکی افراد را کنترل کند؛ شامل اجزای زیر است:

تگ

این برچسب میتواند به صورت یک جا کلیدی، کارت مایفر و یا اعتبار گوشی هوشمند باشد. برچسبها معمولاً از فناوری بیسیمی به نام شناسایی فرکانس رادیویی (RFID) برای ارسال سیگنال به صفحه کنترل دسترسی استفاده میکنند. هر تگ یک شماره شناسایی دارد.

این شماره یکتا بوده و رمزگذاری شده است. شما میتوانید به همه کارمندان یک نوع تگ مایفر بدهید یا بر اساس سلسله مراتب تخصیص تگها را انجام دهید. مدیر سیستم کنترل دسترسی می تواند دسترسی ها را در هر زمانی تغییر دهد.

یک امضای بیومتریک مانند اسکن دست یا انگشت سبابه فرد می تواند به عنوان برچسب فیزیکی در دستگاه کنترل تردد استفاده شود.

تگ RFID[/caption] <h3>تگ خوان

تگ RFID[/caption] <h3>تگ خوان

دستگاه تگ خوان معمولاً در یک یا دو طرف در نصب می شود. سیستم ممکن است بخواهد فقط ورود یا فقط خروج را کنترل کند. در این حالت دستگاه در یک سمت در نصب می شود. زمانی که نیاز است هم ورود و هم خروج کارکنان کنترل گردد؛ دستگاه در دو سمت در نصب می شود.

پنل کنترل دسترسی

این قسمت اطلاعات مجوز پیکربندی شده توسط مدیر سیستم را ذخیره میکند. پانل کنترل شما رهبر چسب رمزگذاری شده را از خواننده دریافت میکند، شماره را رمزگشایی کرده و سپس شماره شناسه را با شماره های شناسه قبلاً بارگذاری شده درسیستم مقایسه میکند. اگراعداد مطابقت داشته باشند و کاربر مجاز باشد که درآن زمان به در دسترسی داشته باشد؛ قفل در باز میشود. همه این ها درعرض چندثانیه اتفاق میافتد.

قفل

صفحه کنترل دسترسی قفل برقی در را به کار می اندازد. اگر کاربر اجازه ورود به در را داشته باشد؛ قفل به طور خود کار باز می شود.

همه این اجزا در سیستم کنترل دسترسی به صورت هماهنگ با یکدیگر کار می کنند.

استفاده از ACS در پارکینگ ها

یکی از مکان هایی که با استفاده از سیستم کنترل تردد می توان آن را به خوبی مدیریت کرد؛ پارکینگ های خودرو است. انواع مختلفی از سیستم های کنترل تردد در پارکینگ ها قابل استفاده هستند. در پارکینگ ها می توان از انواع دوربین های مداربسته، کارت خوان ها، سیستم های تشخیص پلاک خودرو، بازوهای کنترل شونده و غیره استفاده نمود. به طور کلی ACS در پارکینگ باید وظایف زیر ر انجام دهد:

- مدیریت چراغ های راهنمایی در ورودی پارکینگ

- مدیریت ورود و خروج خودروها با در نظر گرفتن پارکینگ چند سطحی

- کنترل در دو حالت دستی و کنترل

با استفاده از سیستم کنترل تردد در پارکینگ می توان امور حسابداری را نیز تسهیل نمود. این سیستم ها می توانند زمان دقیق ورود و خروج خودروها را ثبت نمایند و حتی سوابق خودروها در استفاده از پارکینگ را نگهداری کنند.

مدل های مختلف Access Control

مدل های اصلی کنترل تردد عبارتند از:

- اجباری (MAC : mandatory access control)

- اختیاری (DAC : Discretionary access control)

- مبتنی بر نقش (RBAC : Role-based access control)

- مبتنی بر قانون (Rule-based access control)

- مبتنی بر ویژگی (Attribute-based access control)

در ادامه هر یک از این مدل ها را بررسی می کنیم.

کنترل تردد اجباری

در محیط های دولتی و نظامی معمولاً از کنترل تردد اجباری استفاده می شود. علت آن این است که سیستم های MAC محدودیت های زیادی دارند و در جاهایی که نیاز بسیار کمی به تغییر مجوزها باشد؛ به کار می روند.

در این مدل امنیتی یک مقام مرکزی حقوق دسترسی را بر اساس سطوح مختلف امنیتی تعیین می کند. البته حتی مدیر سیستم کنترل دسترسی نیز برای دادن یا حذف مجوز های دسترسی دارای محدودیت است. تنظیمات در سیستم برنامه ریزی می شوند و مدیر سیستم نیز نمی تواند آنها را دور بزند.

در MAC منابع سیستم، سیستم عامل و هسته امنیتی در طبقه بندی های مختلفی قرار می گیرند. در واقع MAC بر اساس مجوز امنیت اطلاعات هر کاربر یا دستگاه، ممکن است اجازه دسترسی به اشیاء یک منبع را به آنها اعطا کند یا مانع دسترسی آنها شود. به عنوان مثال لینوکس با امنیت توسعه یافته از سیستم MAC استفاده می کند.

کنترل تردد اختیاری

در این روش کنترل دسترسی، مدیران سیستم و مالکان داده ها یا منابع محافظت شده، سیاست هایی را تعریف می کنند. این سیاست ها تعیین می کنند که چه کسانی مجوز دسترسی به منابع را دارند. بسیاری از این سیستم ها مدیران را قادر می سازند که انتشار حقوق دسترسی را محدود کنند. یکی از معایب DAC نداشتن کنترل متمرکز است.

کنترل دسترسی مبتنی بر نقش

در این نوع کنترل تردد پرکاربرد برای افراد و گروههای کاری سطوح مختلفی مانند سطح کارمند ساده، مهندس سطح یک و غیره تعریف می شود. سپس به هر یک از این نقشها، سطح خاصی از دسترسی به منابع کامپیوتری سازمان داده می شود. در این مدل دسترسی ها با توجه به هویت فردی کارکنان نیست؛ بلکه بر اساس نقش آنها میباشد.

مدل امنیتی مبتنی بر نقش، بر ساختار پیچیده ای متکی است. در این مدل با استفاده از مهندسی نقش، تخصیص نقش ها و تعریف مجوز های نقش ها انجام می شود. سپس بر اساس این تعاریف دسترسی کارکنان به سیستم های توسعه یافته تنظیم می شود. با استفاده از RBAC می توان فریم ورک های MAC و DAC را اجرا کرد.

کنترل دسترسی مبتنی بر قانون

در این مدل امنیتی مدیر سیستم کنترل دسترسی قوانینی را تعریف می کند که بر اساس آنها دسترسی به اشیا و منابع کنترل می شود. این قوانین اغلب بر اساس شرایطی مانند زمان های خاصی از روز و مکان هستند.

برخی اوقات برای اعمال سیاست ها و رویه های کنترل دسترسی، از RBAC و این نوع کنترل دسترسی در کنار همدیگر استفاده می شود.سیستم های کنترل دسترسی مبتنی بر قانون محدودیت کمتری نسبت به MAC دارند و نسبت به DAC نیز قابل تنظیم تر هستند.

کنترل دسترسی مبتنی بر ویژگی

این نوع اکسس کنترل حقوق دسترسی رابا ارزیابی مجموعه ای ازقوانین، خطمشی ها و روابط با استفاده از ویژگی های کاربران، سیستم ها و شرایط محیطی مدیریت میکند.

پیاده سازی اکسس کنترل

کنترل تردد در محیط IT یک سازمان قرار گرفته است و می تواند شامل سیستم های مدیریت هویت و سیستمهای مدیریت دستیابی شود. این سیستم ها نرم افزار کنترل دسترسی، پایگاه داده کاربر و ابزارهای مدیریتی را برای دسترسی به سیاست های کنترل، حسابرسی و اجرا فراهم می کنند.

وقتی که یک کاربر به یک سیستم مدیریت دسترسی اضافه می شود؛ مدیران سیستم با استفاده از یک سیستم تامین خودکار مجوز ها را تنظیم می کنند. این سیستم برای تنظیم مجوز ها از چارچوب های کنترل دسترسی، مسئولیت های شغلی و گردش کار استفاده میکند.

در بهترین روش، سیستم کنترل دسترسی کمترین امتیاز را به کاربران می دهد. در واقع کاربران فقط می توانند از منابعی استفاده کنند که برای وظایف شغلی خود به آنها نیاز دارند.

چالش های کنترل تردد

بسیاری از چالش های کنترل تردد به طور عمیقی ریشه در ماهیت توزیع شده IT مدرن دارند. ردیابی داراییهایی که دائما در حال رشد هستند؛ هم از نظر منطقی و هم از نظر فیزیکی سخت است. برخی از مثال های خاص چالش ها عبارتند از:

- مدیریت پویا محیط های IT توزیع شده

- فرسوده و ضعیف شدن رمز عبور

- مشاهده انطباق از طریق گزارش دهی منسجم

- متمرکز کردن دایرکتوری های کاربر و اجتناب از سیلو های خاص برنامه

- حاکمیت داده و دیده شدن از طریق گزارش دهی منسجم

بسیاری از استراتژی های کنترل تردد سنتی در محیط های استاتیکی که داده های شرکت در همان جا محاسبه می شود؛ کارایی دارند. اما همان استراتژی ها در محیط های غیر متمرکز ITقابل استفاده نیستند.

محیط های دارای IT مدرن از چندین پیادهسازی ترکیبی و ابری استفاده می کنند. آنها دارایی ها را در مکان های فیزیکی و روی چندین دستگاه یکتا پخش میکنند و به استراتژی های کنترل تردد پویا نیاز دارند.

اهراز هویت در سازمان ها

معمولاً سازمان ها برای درک تفاوت بین احراز هویت و مجوز ها تلاش می کنند. احراز هویت یا Authentication فرایندی است که بررسی می کند فرد همان شخصی است که ادعا می کند. برای احراز هویت از شناسایی بیومتریک و MFA استفاده می شود.

مجوز دادن یا Authorization به معنای این است که به افرادی که احراز هویت شده اند؛ سطح مناسبی از دسترسی به دادهها داده شود. اگر یکی از کارکنان شغل خود را ترک کند و همچنان به دارایی های شرکت دسترسی داشته باشد؛ مجوز ها به خوبی مدیریت نشده اند.

در این حالت حفره های امنیتی ایجاد می شوند. به عنوان مثال یکی از کارکنان سابق هنوز به نرم افزار سازمان و زیرساخت های سازمان دسترسی دارد؛ اما دیگر تحت نظارت نیست. اگر در اکسس کنترل به چنین مواردی توجه نشود؛ ممکن است مشکلات امنیتی بزرگی برای سازمان ایجاد شود.

مبارزه با چالش های کنترل دسترسی

یکی از راه حل ها این است که افرادی که به منابع محافظت شده دسترسی دارند؛ تحت کنترل و نظارت دقیق باشند. در این حالت می توان زمانی که تغییری رخ می دهد؛ فوراً آن را شناسایی کرده و لیست مجوزهای اکسس کنترل را به روز رسانی نمود.

همچنین باید نرم افزار مدیریت کنترل تردد کاربر پسند باشد و کاربر بتواند به راحتی از آن استفاده کند. به عنوان مثال اگر استفاده از نرم افزارهای نظارت و گزارش گیری دشوار باشد؛ ممکن است گزارش دهی به صورت مطلوب انجام نشود. نقص گزارش گیری می تواند منجر به شکاف امنیتی شود. برای مبارزه با این مشکلات باید نرم افزار کنترل تردد به خوبی طراحی شود.

سخت افزار کنترل تردد

هر سیستم کنترل تردد از دو عنصر سخت افزار و نرم افزار تشکیل شده است. سخت افزار شامل قسمت های فیزیکی سیستم کنترل دسترسی مانند قفل ها و کارت خوان ها است. در سیستم های کنترل دسترسی مدرن مانند سیستم های ابری، سخت افزار سیستم کنترل شامل کامپیوتر های سرور و سایر تجهیزات IT نیز می شود.

نرم افزار کنترل تردد

نرم افزارهای زیادی وجود دارند که می توان از آنها برای کنترل تردد استفاده نمود. معمولاً این نرم افزار ها به عنوان بخشی ازاستراتژیمدیریتهویتودسترسی (IAM: Identity and Access Management) به کار می روند. برخی از این نرم افزار ها در کامپیوتر های محلی سازمان و برخی در فضای ابری قرار می گیرند. این نرم افزارها ممکن است برای مدیریت دسترسی داخلی سازمان یا برای مدیریت دسترسی مشتریان استفاده شوند. در لیست زیر انواعابزارهاینرمافزارمدیریتآورده شده است:

- اپلیکیشن های گزارشونظارت

- ابزارهایمدیریترمزعبور

- ابزارتامین

- مخزن های هویت

- ابزارهایاجرایتصمیمات و سیاستهایامنیتی

یکی از نرم افزار هایی که همه این ابزارها را در قالب یک نرم افزار ارائه می دهد؛ نرم افزار Microsoft Active Directory است. شرکت های IBM،Adaptive و Okta نیز از فروشندگان پرطرفدار IAM هستند.

اجرای ممنوعیت عبور مجدد در سیستم کنترل دسترسی

در مناطق حساس باید دستگاه کنترل تردد طوری تنظیم شود که اجازه ورود با شناسه تکراری را ندهد. یعنی اگر با استفاده از یک شناسه، فردی به منطقه تحت کنترل وارد شده است؛ تا زمان خروج او، فرد دیگری مجاز به ورود با آن شناسه نخواهد بود. برای اجرای این قانون،ASC می تواند یکی از سیاست های زیر را به کار گیرد:

- سخت گیرانه

تا قبل از خروج یک فرد، هیچ کس دیگری حق ورود ندارد.

- تعلیق موقت

در طول زمان مشخص شده ای ورود مجدد به منطقه دسترسی، ممنوع می گردد.

- کنترل خفیف

سیستم مانع ورود با شناسه ای که قبلاً نیز وارد شده است؛ نمی شود. در این شرایط گزارشات دقیقی از ورود و خروج ها ثبت می گردد.

عملیات ACS

یک سیستم کنترل تردد پیچیدگی های خاص خود را دارد. این سیستم از انواع مختلف تجهیزات الکترونیکی، الکترومکانیکی، تجهیزات کامپیوتری و شبکه تشکیل شده است.

عملیات ACS معمولاً به صورت خودکار انجام می شود؛ اما این سیستم نیاز به کنترل و نظارت مداوم دارد. تعمیر و نگهداری این سیستم باید توسط افراد متخصص که آشنایی کافی با شبکه و نرم افزار نیز دارند؛ انجام شود.

یک سیستم کنترل دسترسی کوچک معمولاً نیاز به نظارت دائمی ندارد. هر چه سیستم کنترل دسترسی بزرگتر باشد؛ تعمیر و نگهداری آن ضروری تر می باشد.

سیستم های کنترل دسترسی کد QR

یکی از روش های کنترل تردد که استفاده رو به رشدی دارد؛ سیستم کنترل دسترسی با کد های QR است. این روش را می توان در انواع مختلف کسب و کار بدون توجه به وسعت، هدف یا صنعت آنها استفاده نمود.

استفاده از کد های QR مقرون به صرفه است و در ضمن این کدها دارای طراحی مینیمالیستی هستند. این ویژگی ها سبب شده است کدهای QR به یک ابزار امنیتی ساده و موثر برای هر کسب و کاری تبدیل شوند. استفاده از این کدها نیز بسیار ساده است؛ زیرا تنها چیزی که نیاز است یک تلفن هوشمند یا کارت دارای کد QR و خواننده کد QR می باشد.

سیستم های کنترل تردد کد QR ساده، سریع و دقیق هستند. با اسکن کد QR می توان به منابع معینی دسترسی پیدا کرد. همچنین با استفاده از این کدها می توان منابعی را که مورد دسترسی قرار گرفته اند؛ ردیابی کرد.

به علاوه از این کدها می توان برای دسترسی به ساختمان های دارای کد های QR نیز استفاده کرد. این کدها میتوانند با در ها ارتباط برقرار کنند و تعیین کنند دارندگان کد QR به کدام قسمت ها می توانند وارد شوند. این روش برای محدود کردن بازدید از مناطق خاصی در فضای کاری بسیار پرکاربرد است.

ایجاد کنترل تردد با چرخ های گردان

یکی از دستگاههای بسیار رایج کنترل تردد که همه ما نمونه های آن را دیده ایم؛ چرخ های گردان هستند. از چرخ های گردان در ورودی ها و خروجی های فروشگاهها، سازمانها، مترو و غیره برای کنترل ترافیک ورودی و خروجی استفاده می شود.

در مکانهای پر ترافیک میتوان با استفاده از چرخهای گردان ورود و خروج افراد را به خوبی کنترل نموده و امنیت لازم را برقرار کرد. استفاده از این چرخ های گردان مزایای زیادی دارد که در ادامه برخی از آنها را بررسی می کنیم.

اکسس کنترل گیت ورود و خروج

اکسس کنترل گیت ورود و خروج

بازوهای مانع

یکی از انواع بسیار رایج سیستم کنترل دسترسی که برای کنترل تردد خودروها و وسایل نقلیه استفاده می شوند؛ بازوهای مانع هستند. ساده ترین شکل این بازوها در ورودی ساختمان های اداری نصب می شود و معمولاً یک نگهبان مسئول باز و بسته کردن آن است.

در انواع پیشرفته این سیستم ها از نرم افزار هایی برای کنترل باز و بسته شدن این بازوها استفاده می شود. این نرم افزار ها توانایی خواندن پلاک خودرو و حتی تشخیص چهره راننده خودرو را دارند. کنترل تردد خودروها با استفاده از این سیستم ها می تواند سبب بالا رفتن سرعت و دقت کار شود.

کنترل دسترسی موثر

در دقیقه تعداد مشخصی مثلاً 30 نفر می توانند از این گردان ها عبور کنند. در ساختمان هایی که گردان وجود دارد؛ بازدید کنندگان می توانند به راحتی به گردان نزدیک شده و کارت شناسایی خود را نشان دهند. سپس می توانند به ساختمان وارد شوند. این شیوه کنترل دسترسی می تواند بار کاری پذیرش کنندگان را نیز کاهش دهد.

برخی از گردان ها برای انجام کنترل دسترسی به دستگاههای خواننده QR مجهز شده اند. آنها به راحتی کد های QR را اسکن می کنند و فقط به افراد مجاز اجازه ورود را می دهند.

تسهیل مدیریت داده ها با استفاده از راه رو های کنترل تردد و گردان های مدرن

در راهروهای کنترل دسترسی می توان از گردان های مدرنی استفاده نمود که اعتبار نامه ها و روش های پرداخت را ترکیب می کنند. همچنین این گردان ها می توانند ابزار های بسیار قدرتمندی برای نظارت و جمع آوری دادهها باشند.

مدیران سازمان می توانند با تحلیل داده های جمع آوری شده توسط گردان ها، رفتارهای بازدید کنندگان را شناسایی کنند. به عنوان مثال آنها می توانند زمانهای اوج مصرف از گردان ها را پیدا کنند و خدمات بهتری را ارائه دهند.

کنترل دسترسی مبتنی برابر

کنترل تردد فرایندی برای جلوگیری از هر نوع دسترسی یا عملیات غیر مجاز است. در سیستم های کنترل دسترسی مبتنی بر ابر یک اعتبار دیجیتال رمز گذاری شده، جانشین کلید می گردد.

سیستم های دسترسی ابری معمولاً از برنامه ای استفاده می کنند که در زمان های خاصی به برخی از کارکنان اجازه ورود به مکان مشخصی را می دهد.

نرم افزار های کنترل تردد ابری بر روی سرور های فروشنده قرار می گیرند و می توان با استفاده از یک مرورگر به آنها دسترسی داشت. از کنترل های دسترسی ابری معمولاً روی تلفن های همراه نیز می توان استفاده کرد.

مزایای کنترل اکسس مبتنی بر ابر

سیستم های کنترل دسترسی ابری مزایای زیادی دارند. برخی از مزایای آنها عبارتند از:

- انعطاف پذیری

- صرفه جویی در زمان و منابع

- یکپارچگی و سازگاری

- پشتیبانی از راه دور و کاهش هزینه های پنهان

در ادامه هریک از این مزایا را مورد بررسی قرار می دهیم.

انعطاف پذیری در سیستم های کنترل دسترسی ابری

کنترل دسترسی مبتنی بر ابر از انعطاف پذیری بی نظیری برخوردار است. این ویژگی سبب گرایش بسیاری از شرکت ها به استفاده از این سیستم کنترل دسترسی شده است.

تقریباً در تمام زمینه های فعالیت بدون نگرانی در مورد زیر ساخت های دیجیتال، می توان از اکسس کنترل ابری استفاده کرد. این انعطاف پذیری برای تحلیل نتایج نیز مفید است.

با استفاده از این روش نیازی به صرف هزینه های زیاد برای کنترل دسترسی مکانیکی و الکترو مکانیکی نیست. این روش امکان مدیریت بهتر هزینه ها را فراهم می کند.

کنترل دسترسی ابری به کسب و کارها اجازه میدهد؛ بر اساس نیاز ها و بودجه خود، دسترسی را افزایش داده یا کاهش دهند. این سیستم ها همزمان با رشد کسب و کار رشد می کنند و می توانند به سرعت با نیاز های جدید سازگار شوند.

صرفه جویی در زمان و هزینه با کنترل تردد ابری

سیستم های کنترل دسترسی ابری معمولاً به عنوان یک سرویس تجاری جهانی ارائه می شوند. در این حالت یک شرکت ثالث مسئول میزبانی، نگهداری و پشتیبانی است. این سیستم ها از نظر دامنه و پویایی نامحدود هستند. در ضمن به مدیران اجازه می دهند خدمات مورد نظر خود را به صورت آنلاین و فوری اضافه یا حذف کنند.

در واقع در این حالت نیازی به زیر ساخت های فناوری اطلاعات اضافی مانند کامپیوتر های شخصی و سرور های پشتیبان نیست. پس از تصمیم به مهاجرت به یک سیستم کنترل دسترسی ابری می توان از دردسر مدیریت کلیدها رها شد.

دیگر نیازی نیست نگران نگهداری کلید های فیزیکی و باز کردن درها با آنها باشیم. می توانیم از راه دور تمام این کارها را انجام دهیم؛ در حالی که نشسته ایم و استراحت می کنیم.

یکپارچگی و سازگاری کنترل تردد ابری

سیستم کنترل دسترسی ابری را می توان به راحتی با راه حل های دیگر اکوسیستم امنیتی ادغام کرد. می توان آن را در کنار دستگاههای تلفن همراه، دوربین های مدار بسته، اعتبار نامه های بیومتریک و سایر امکانات سازگار با ابر به کار برد. یکی دیگر از محاسن این سیستم این است که می توان راه حل های جدید را به آن اضافه کرد.

در واقع این سیستم نیز همزمان با رشد سایر فناوری ها و اختراعات در حال توسعه است. در ضمن برخلاف تجهیزات مکانیکی و نرم افزار های داخلی به روز رسانی آن آسان است.

کنترل تردد ابری و پشتیبانی از راه دور

یکی از بزرگترین چالش های سیستم های دسترسی مکانیکی و الکترومکانیکی این است که باید نیروهای فنی و پشتیبان در محل حضور داشته باشند.

همچنین برای دادن مجوز های جدید به کاربران و هر نوع به روز رسانی، به حضور این نیروهای فنی نیاز است. در سیستم های ابری می توان به راحتی از راه دور کارهای مورد نیاز را انجام دادو نیازی به صرف هزینه برای حضور کارشناسان فنی نیست. همچنین کارکنان نیازی به آموزش های طولانی برای درک سیستم دسترسی ندارند. به این دلایل هزینه های پنهانی برای استفاده از سیستم های کنترل دسترسی ابری وجود ندارد.

جلوگیری از سرگردانی افراد با سیستم کنترل دسترسی

یکی از مزایای پنهان سیستم کنترل دسترسیاین است که این سیستم می تواند مانع سرگردانی افراد شود. دلیل آن این است که با این سیستم می توان همه مکان های سازمان را تحت نظارت و کنترل قرار داد. این سیستم می تواند وجود افراد سرگردان و سردرگم را گزارش دهد تا راهنمایی های لازم به آنها ارائه شود.

پنل کنترل دسترسی

برای مشاهده همه داده های جمع آوری شده با استفاده از تجهیزات مختلف کنترل تردد به یک پنل کنترل دسترسی نیاز داریم. مدل های مختلفی از پنل های کنترل دسترسی وجود دارند. با استفاده از این پنل ها می توان از راه دور همه معابر را کنترل نمود.

این دستگاهها برای افرادی که دسترسی بازدید کنندگان به ساختمان را نظارت می کنند؛ ایده آل هستند. برخی از انواع این پنل ها دارای یک صفحه نمایش لمسی بزرگ هستند. فرد میتواند با استفاده از این دستگاه به سرعت و با دقت تعیین کند که در چه شرایط و مکانهایی دستگاههای کنترل تردد آلارم دهند.

پنل لمسی کنترل دسترسی

با استفاده از این پنل ها می توان قفل الکترونیکی یک در یا یک گردان را به راحتی کنترل نموده و آن را باز کرد. همچنین این پنل ها نمای کلی از وضعیت دستگاههای اکسس کنترل موجود را به مدیران و نگهبانان نشان می دهند.

این پنل ها به فرد ناظر اجازه می دهند دستورات مختلفی را روی سیستم های کنترل دسترسی اجرا کند. برخی از دستورات قابل اجرا روی سیستم های کنترل دسترسی عبارتند از:

- مشاهده نمای کلی تمام دستگاههای متصل در ساختمان

- دادن هشدارهای مورد نیاز مانند هشدار قطع برق، تلاش برای نفوذ و غیره

- ارسال دستور بستن همه معابر

- ارسال دستور باز کردن همه معابر

اگر به وسیله این پنل ها دیده شود که در برخی از نقاط تحت کنترل تلاش هایی برای نفوذ غیر مجاز در حال انجام است؛بلافاصله هشدارهای مورد نیازبه مدیران ارسال می شود.همچنین با استفاده از این پنلهای کنترل میتوانید تجهیزات قدیمی کنترل تردد را در سازمان خود حذف کرده و تجهیزات جدید را اضافه نمایید.

اغلب این پنلها دارای قابلیت بروز رسانی هستند. دنیای اطراف ما دائماً در حال تغییر است. برای آنکه بتوانیم همزمان با این تغییرات، سیستمهای کنترل دسترسی ایمنی داشته باشیم؛ باید سیستمهای خود را همیشه به روز نگهداری کنیم.

در سیستم کنترل دسترسی همه ورودی ها به یک اندازه محافظت نمی شوند

وقتی می خواهیم با استفاده از کنترل تردد ورودی ها را ایمن کنیم؛ می توانیم از دستگاههای کنترل تردد مختلفی استفاده کنیم.

به عنوان مثال می توانیم از قفل هوا، گردان های پر سرعت، گردان های تمام قد و یا گردان های سه پایه استفاده کنیم. هر یک از این تجهیزات توانایی های متفاوتی دارند.

مدیران امنیتی که می خواهند از امکانات خود در برابر خطرات محافظت کنند؛ ممکن است هنگام انتخاب اکسس کنترل مناسب کمی گیج شوند.

برای کمک به این مدیران امنیتی میتوانیم تجهیزات را بر اساس میزان توانایی آنها برای مقاومت در برابر ورود های غیر مجاز دسته بندی کنیم. در این حالت سه سطح امنیتی به وجود می آید که عبارتند از:

- سطح امنیتی پایین( محدود کردن معابر غیر مجاز)

- سطح امنیتی متوسط(شناسایی معابر غیر مجاز)

- سطح امنیتی بالا(جلوگیری کامل از معابر غیر مجاز)

در ادامه هر یک از این سطوح امنیتی را بیشتر بررسی می کنیم.

سطح امنیتی پایین – آزاد سازی بسیاری از ورودی ها

در این سطح امنیتی برای مدیران کسب و کار، مناطق حساس بسیار اندکی وجود دارد که می خواهند از آنها محافظت کنند. آنها ممکن است بخواهند برای ایجاد نظم، ترافیک ورودی را تا حدی کاهش دهند؛ اما در واقع نمی خواهند مانع ورود افراد شوند.

به عنوان مثال مدیران یک فروشگاه نمی خواهند مانع ورود افراد و مشتریان به فروشگاه شوند. آنها تنها می خواهند جریان ترافیک ورودی را تحت کنترل درآورند. در چنین حالتی نیاز به استفاده از دستگاههای کنترل دسترسی مانند کارت خوان ها یا دستگاههای تشخیص چهره و غیره نیست. استفاده از یک گردان سه پایه ساده، می تواند سطح امنیتی مورد نیاز را ایجاد کند.

سطح امنیتی بالا – محافظت در برابر نفوذ

در شرایطی که برقراری امنیت حیاتی است؛ قفل های گردان و کابین های قفل هوا می توانند راه حل های خوبی در برابر ورود غیر مجاز باشند. این سیستم ها در بسیاری از پارامترها متفاوت هستند؛ اما یک مزیت مشترک دارند.

مزیت این سیستم ها این است که بار مسئولیت را از دوش کارکنان سازمان حذف می کنند. با ترکیب این سیستم ها با دستگاههای احراز هویت بیومتریک می توان دقت داده های تحلیل شده را تضمین کرد.

راه حل های بهینه برای محافظت از قسمت های مختلف ساختمان می توانند متفاوت باشند. آنچه مهم است این است که محل های ورود کارمندان و محل های نگهداری اسناد محرمانه و داده ها باید از امنیت بالایی برخوردار باشند.

در چنین مکان هایی باید از موانع تمام قدی که امکان خزیدن از زیر یا روی آنها وجود ندارد؛ استفاده نمود. همچنین باید از حسگر های پیشرفته ای استفاده کرد که مانع عبور چند نفر با استفاده از یک شناسه میشوند. راه حل دیگر استفاده از کابین های قفل هوایی است که تنها اجازه ورود یک نفر را می دهند.

سطح امنیتی متوسط – تشخیص نفوذ

در این حالت باید با استفاده از سیستم کنترل دسترسی تلاش های بازدیدکنندگان غیر مجاز برای ورود شناسایی شوند. گردان های پر سرعت یک مانع قدرتمند در برابر مزاحمان هستند.

زمانی که این سیستم ها به دستگاه های بیومتریک و دستگاه های کنترل دسترسی مجهز شوند، می توانند آلارم ایجاد کنند و به نگهبانان امنیتی در همان زمان رخداد، در مورد عبور غیرمجاز هشدار دهند. موانع فیزیکی به شرکتها در سراسر جهان کمک میکنند تا الزامات نظارتی را برآورده کنند و ریسک را کاهش دهند.

سیستم های کنترل تردد بر پایه احراز هویت با دستگاههای بیومتریک

می توان در سیستم کنترل دسترسی از احراز هویت بیومتریک برای اجازه دسترسی به یک مکان یا سیستم خاص استفاده کرد. به عنوان مثال ممکن است با تشخیص چهره یک فرد یا پس از اسکن اثر انگشت او، در برای او باز شود.

در این سیستم ها مشخصات بیولوژیکی افراد مجاز مانند اثر انگشت، تصویر عنبیه چشم و غیره از قبل در سیستم ثبت شده است. هنگامی که فرد قصد ورود یا استفاده از سیستم را دارد؛ مشخصات او با مشخصات موجود در سیستم مقایسه می شود. در صورت یکسان بودن مشخصات فرد با مشخصات موجود در سیستم، به او اجازه ورود داده می شود. این روش معمولاً برای کنترل دسترسی به منابع فیزیکی و کنترل تردد به ساختمان ها به کار می رود.

میزان خطای سیستم های کنترل تردد بیومتریک بسیار کمتر از سیستم های کنترل دسترسی دستی است. این سیستم ها به دلیل استفاده از ویژگی های مختلف بیولوژیکی انسان، ممکن است از از دستگاه اکسس کنترل متفاوتی استفاده کنند. برخی از این دستگاهها عبارتند از:

کنترل دسترسی با اسکن عنبیه

- اسکنر های شبکیه چشم

- اسکنر اثر انگشت

- سیستم های تشخیص چهره

- سیستم های تشخیص رگ

البته بهتر است به این نکته توجه شود که تنها استفاده از یک سیستم احراز هویت بیومتریک برای کنترل تردد کافی نیست.

به عنوان مثال اگر یک در ورودی با تشخیص چهره باز شود؛ باید برای کنترل کامل از مکانیسم همزمان دیگری استفاده شود. در واقع باید تضمین شود که پس از باز شدن در ورودی، تنها همان یک نفر که تصویر چهره او بررسی شده است؛ وارد می شود.

همچنین طراحی این سیستم ها باید به حدی پیشرفته باشد که سبب معطلی کاربران نشوند. مثلاً همین سیستم تشخیص چهره باید هنگام نزدیک شدن فرد به در چهره او را تحلیل کند و اگر فرد مجاز به ورود است به محض رسیدن او به در، سیستم به او اجازه ورود بدهد.

ویژگی های سیستم کنترل تردد خودکار

پایانه های مجهز به سیستم کنترل دسترسی مجوز افراد را بررسی می کنند و فقط به افراد مجاز اجازه ورود به ساختمان ها و مناطق محافظت شده را می دهند. هنگامی که می خواهید یک سیستم کنترل دسترسی خودکار را انتخاب کنید بهتر است به ویژگی های زیر توجه نمایید.

داده ها و گزارش های بی درنگ

برای برقراری امنیت کامل مدیران می توانند با دستگاههای کنترل تردد پیشرفته، به صورت لحظه ای و بی درنگ اطلاعاتی را در مورد تعداد افراد حاضر در مکان های مختلف داشته باشند. این سیستم ها می توانند هر نوع بی نظمی را به مدیران هشدار دهند و یک لایه امنیتی اضافی به وجود آورند.

گزارش های دقیق

داشتن گزارشات دقیق در صورت بروز حوادث امنیتی بسیار مهم است.

مدیریت از راه دور

پلتفرم های اکسس کنترل آنلاین یا مبتنی بر ابر، به مدیران اجازه می دهند تا وظایف کنترل دسترسی را به صورت آنلاین انجام دهند. به عنوان مثال مدیران می توانند از راه دور قفل یک در را باز کنند؛ یا زمان دسترسی کاربران را تغییر دهند. همچنین آنها می توانند ببینند چه کسانی وارد مرکز شده اند.

قفل کردن

برخی از سیستم ها دارای گزینه قفل هستند تا در صورت نیاز بتوانند کل مجموعه را به حالت قفل درآورده و از دسترس خارج کنند.

دسترسی بدون تماس

در سال های اخیر امکان دسترسی بدون تماس به ویژه با شیوع بیماری هایی مانند کرونا بسیار ضروری شده است. انواع مختلف دستگاههای اکسس کنترل به خوبی می توانند این خواسته را برآورده کنند. برخی از پایانه ها می توانند دما را تشخیص داده و حتی بررسی کنند که کاربر ماسک زده است یا خیر.

نحوه انتخاب سیستم کنترل دسترسی

برای این که بتوانید سیستم کنترل دسترسی ایده آلی را برای کسب و کار خود انتخاب کنید؛ باید به عوامل مختلفی توجه نمایید. باید ببینید از چه روش شناسایی می خواهید استفاده کنید.

باید بررسی کنید که پروژه شما نیاز به استفاده از رویه های سفارشی دارد یا خیر. به طور کلی بهتر است هنگام انتخاب سیستم کنترل دسترسی به فاکتورهای زیر توجه کنید:

روش شناسایی

باید تصمیم بگیرید که کسب و کار شما از چه روش های شناسایی می خواهد استفاده کند. باید تعیین کنید که از کارت های RFID، تشخیص چهره با تلفن همراه، کدهای QR یا چه روش خاص دیگری می خواهید استفاده نمایید.

محلی یا ابری

با توجه به نوع کسب و کار، اندازه آن، میزان دسترسی روزانه و سطح امنیتی مورد نیاز، یک سیستم محلی یا یک سیستم مبتنی بر ابر را انتخاب کنید.

مدل های ترکیبی

ممکن است بخواهید چندین دستگاه کنترل تردد را در کنار هم به کار ببرید. مثلاً در کنار چرخ گردان از کدهای QR نیز استفاده کنید.

سیستم متناسب با نوع فعالیت شرکت

اگر کارکنان شما به دلیل انجام فعالیت ها ی روزانه، معمولاً دستان کثیفی دارند؛ بهتر است از سیستم های غیر لمسی استفاده کنید.

قیمت

برای برپایی یک سیستم کنترل دسترسی به سخت افزارها و نرم افزارهای ویژه این کار نیاز داریم. علاوه بر این هزینه ها، به هزینه های اضافی مانند هزینه کارت ها و هزینه نگهداری نیز توجه نمایید.

نوع اتصال مورد نیاز

توجه کنید که برای استفاده از دستگاههای کنترل دسترسی به چه نوع اتصالاتی (اترنت، وای فای، USB و غیره) نیاز خواهید داشت.

اندازه شرکت

برای شرکت های بزرگ باید به ظرفیت ترمینال و سرعت دستگاه اکسس کنترل توجه کنید. استفاده از دستگاههای با سرعت مناسب مانع ایجاد صف های طولانی در زمان های اوج مصرف می شود.

آیا یک سیستم کنترل دسترسی کافی است؟

تعداد و نوع سیستم کنترل دسترسی رابطه مستقیمی با محیط کسب و کار و میزان ترافیک آن دارد. مسلماً در یک محیط پر تردد تنها استفاده از یک دستگاه کنترل تردد مانند یک چرخ گردان ممکن است نتواند کنترل کاملی بر ورودی اعمال کند. در چنین مواردی بهتر است از مدل های مختلف دستگاههای اکسس کنترل به طور همزمان استفاده شود.

کنترل تردد با استفاده از قفل های هوشمند

یکی دیگر از راههای ایجاد کنترل تردد استفاده از قفل های هوشمند است. امروزه اغلب مردم دیگر دوست ندارند یک کلید به همراه داشته باشند؛ یا یک رمز را به خاطر بسپارند.

فناوری های قفل هوشمند می توانند احساس امنیت بسیار خوب و لذت بخشی را به کاربران منتقل کنند. این قفل ها با استفاده از فناوری به خانه شما وصل می شوند. قفل های هوشمند معمولاً از طریق نرم افزار های تلفن همراه یا اثر انگشت باز می شوند. این قفل ها این قابلیت را دارند که ورودو خروج افراد را به شما اطلاع دهند.

این گروه از قفل ها از قفل های استاندارد ایمن تر هستند؛ اما ایمنی آنها نیز 100% نیست. یک قفل هوشمند در واقع یک کامپیوتر کوچک است و امکان هک شدن آن وجود دارد.

بلوتوث پروتکل ارتباطی اصلی در بسیاری از قفل های هوشمند است. در سال 2016 یک محقق امنیتی یک اشکال در پروتکل احراز هویت بلوتوث که در بسیاری از قفل های هوشمند استفاده می شود را پیدا کرد. این باگ امنیتی امروزه در بسیاری از قفل های هوشمند رفع شده است.

نکاتی که باید رعایت شود

یک قفل هوشمند معمولاً یک برنامه همراه خود دارد که توسط آن کنترل می شود. این برنامه باید بروز رسانی شود تا در برابر هک ایمن باشد. برای اطمینان از ایمن بودن قفل هوشمند بهتر است نکات زیر را رعایت کنید:

- از قفل های هوشمند برند های معتبر استفاده کنید.

- به محض در دسترس قرار گرفتن سیستم عامل جدید، قفل های خود را به روز کنید.

- از قفل هوشمند با رمز گذاری AES استفاده کنید.

- از احراز هویت دو مرحله ای استفاده کنید( یعنی برای دسترسی به رمز عبور، کلمه امنیتی به تلفن همراه شما ارسال شود).

تفاوت قفل دیجیتال و هوشمند

قفل هایاز گذشته تا کنون یکی از موثرترین راه ها برای ایجاد اکسس کنترل بوده اند. بسیاری از افراد تصور می کنند قفل های دیجیتال و هوشمند یکسان هستند؛ اما در واقع این دو دستگاه کنترل تردد تفاوت هایی دارند. قفل های دیجیتال برای عملکرد به نوعی تعامل فیزیکی یا نزدیکی با قفل نیاز دارند.

قفل در دیجیتال

نکاتی برای خرید دستگاههای کنترل تردد

هنگام خرید دستگاه کنترل تردد بهتر است به موارد زیر توجه نمایید:

- انواع ورودی قابل پذیرش برای دستگاه (کارت، رمز عبور و ….)

- تعداد کارت یا رمز عبوری که دستگاه می تواند از آن پشتیبانی کند

- ولتاژ ورودی دستگاه

- تعداد رله های خروجی دستگاه

- جنس بدنه دستگاه

- داشتن قابلیت ضد سرقت

- داشتن قابلیت ضد آب

- حداقل و حداکثر دمای قابل قبول محیط نصب دستگاه

- گارانتی و نوع آن (گارانتی تعویض یا گارانتی تعمیر)

- داشتن قابلیت های خاصی مانند امکان استفاده در شبکه و داشتن پورت های USB

- داشتن اسکنر اثر انگشت

- داشتن اسکنر کف دست (Palm)

- تعداد تردد هایی که می تواند ذخیره کند

- دارا بودن صفحه نمایشگر

- قابلیت تشخیص چهره

در ادامه برخی از انواع و مدل های دستگاه کنترل تردد را بررسی می کنیم.

دستگاه های کارت خوان

این دستگاهها مجهز به صفحه کلید و کارت خوان هستند. شما تعداد خاصی کارت مثلاً حداکثر 500 کارت را می توانید برای دستگاه خود تعریف کنید. دستگاه کارت خوان بتا مدل BSI1201می تواند به وسیله رله خروجی خود، در را برای هر یک از کارتهای تعریف شده و نیز برای افرادی که رمز عبور را صحیح وارد می کنند؛ باز کند. هزینه خرید این دستگاهها نسبتاً پایین است و معمولاً دارای گارانتی نیز می باشند.

دستگاه های حضور و غیاب

یکی از دستگاههای بسیار پرکاربرد برای کنترل تردد کارکنان یک شرکت، دستگاههای حضور و غیاب هستند. این دستگاهها معمولاً مجهز به کارت خوان بوده و می توانند اثر انگشت را نیز تشخیص دهند. برخی از این دستگاهها ممکن است در فضای آزاد نصب شوند.

به این جهت در ساخت بدنه این دستگاهها معمولاً از مواد مرغوبی استفاده می شود که بتوانند به خوبی در برابر عوامل محیطی مانند گرما و سرما مقاومت کنند.

برخی از مدل های دستگاههای حضور و غیاب ضد سرقت نیز می باشند؛ یعنی در صورت ایجاد تغییرات فیزیکی در بدنه آژیر آنها به صدا در می آید. استفاده از دستگاههای حضور و غیاب در هر سازمانی می تواند مدیریت دقیق و آسانی را در سازمان به وجود آورد.

دستگاه ثبت حضور و غیاب پرسنل با قابلیت تشخیص چهره

نصب و راه اندازی این دستگاهها نیز بسیار ساده است. برخی از شرکت های ایرانی مدل های بسیار با کیفیتی از این دستگاهها را به بازار ارائه کرده اند. از محاسن خرید این محصولات ایرانی این است که می توانید از خدمات پس از فروش و گارانتی معتبر آنها بهره مند شوید.

کنترل تردد کارت خوان

این دستگاههای کنترل تردد مجهز به کارت خوان و صفحه کلید می باشند. می توان تعداد خاصی کاربر (مثلاً 2000) کاربر را برای آنها تعریف نموده و به هر یک از آنها رمز خاصی را اختصاص داد. یکی از فاکتورهای مهم هنگام خرید این دستگاهها سرعت خواندن کارت در آنها است.

بهتر است سرعت خواندن کارت کمتر از 1000 میلی ثانیه باشد. همچنین برخی از مدل های این دستگاهها قابلیت خواندن تگ و دست بند را نیز دارند.

یکی از شرکت های ایرانی معروف تولید کننده دستگاه های کنترل تردد، شرکت بتا است. برخی از دستگاههای ساخت این شرکت دارای قابلیت ضد آب هستند.

دستگاههای کنترل تردد سیمکارتی

با استفاده از این دستگاههای کنترل تردد می توان رفت و آمد های آسانسور و در ورودی را در مجتمع های مسکونی کنترل و مدیریت کرد. برخی از مدل های این سیستم های کنترل دسترسی حتی می توانند رفت و آمد هر یک از واحد ها را به صورت جداگانه بررسی کنند.

مهمترین مزیت این دستگاهها این است که مدیر سیستم میتواند از راه دور آنها را کنترل کرده و حتی گزارش تردد سیستم را دریافت کند. با استفاده از این دستگاهها می توان آسانسور را از دسترس واحد هایی که شارژ ماهیانه خود را پرداخت نمی کنند؛ خارج نمود. همچنین این دستگاهها می توانند رمز های پویا و مدت دار را نیز تولید کنند که در تاریخ معینی منقضی می شوند.

برای افزایش امنیت، در برخی از مدل های دستگاه اکسس کنترل صفحه کلید حذف شده است. در این نوع دستگاهها مدیر سیستم برای انجام تنظیمات باید از ریموتی که همراه دستگاه وجود دارد؛ استفاده کند.

دست بند های کنترل دسترسی

در برخی موقعیت های خاص در آوردن کارت یا اسکن کردن چهره برای افراد تا حدی سخت می باشد. به عنوان مثال در محیط استخر یا در باشگاه های ورزشی، اغلب افراد ترجیح می دهند از روشهای ساده تری برای احراز هویت استفاده کنند. یکی از ابزار های ساده که می تواند کنترل دسترسی را در این گونه محیط ها انجام دهد؛ دستبند های کنترل دسترسی است. این دستبند ها معمولاً از جنس سلیکون هستند.

فرد می تواند با نزدیک کردن دستبند خود به دستگاه کنترل دسترسی امواج مغناطیسی را به دستگاه ارسال کند. در صورتی که دستگاه با دریافت امواج، هویت فرد را تایید کند؛ قفل دیجیتالی مورد نظر (مثلاً قفل یک کمد) را برای فرد باز می کند.

دستگاه کنترل تردد دینگ

این دستگاه کنترل تردد قابل استفاده در سازمان های کوچک و متوسط می باشد. برای ثبت حضور و غیاب به وسیله این دستگاه، کارکنان باید نسخه اندروید یا IOSاپلیکیشن دینگ را روی تلفن همراه خود نصب کنند. این دستگاه امکانات خوبی را در اختیار مدیر سازمان و کارکنان او قرار می دهد.

مدیر می تواند ساعات حضور کارکنان را به صورت آنلاین مشاهده کند. کارکنان نیز می توانند از طریق دستگاه در خواست مرخصی بدهند. دستگاه درخواست آنان را به مدیر ارسال می کند و مدیر می تواند با درخواست آنها موافقت کند.

نرم افزار دینگ پس از خرید دستگاه به مدت یک سال به صورت رایگان در اختیار سازمان قرار می گیرد. برای تداوم استفاده از این نرم افزار باید هزینه اشتراک پرداخت شود.

این دستگاه در واقع یک کنترل تردد ابری نیز می باشد. زیرا می تواند اطلاعات جمع آوری شده را در فضای ابری ذخیره کند. برای ثبت حضور و غیاب بهتر است کارکنان روی تلفن همراه خود اتصال اینترنتی فعال داشته باشند. البته در صورت قطع بودن اینترنت، دستگاه ثبت ورود و خروج کارکنان را با استفاده از پیامک انجام می دهد.

دستگاههای کنترل تردد موبایل یاب

شاید برای شما جالب باشد که بدانید یکی از دستگاههای کنترل تردد همان دستگاه موبایل یاب می باشد. استفاده از این دستگاه در برخی از محیط های آموزشی اجتناب ناپذیر است. به عنوان مثال این دستگاه می تواند در برگزاری بدون نقص جلسات کنکور نقش مهمی داشته باشد. دستگاه موبایل یاب در واقع نوعی اسکنر قوی است. این دستگاه در صورت وجود موبایل در محل مورد جستجو آلارم می دهد. این دستگاه می تواند برای یافتن اشیا دیگر نیز به کار رود. از محاسن این دستگاه این است که می تواند محل دقیق شی مورد جستجو را مشخص کند.

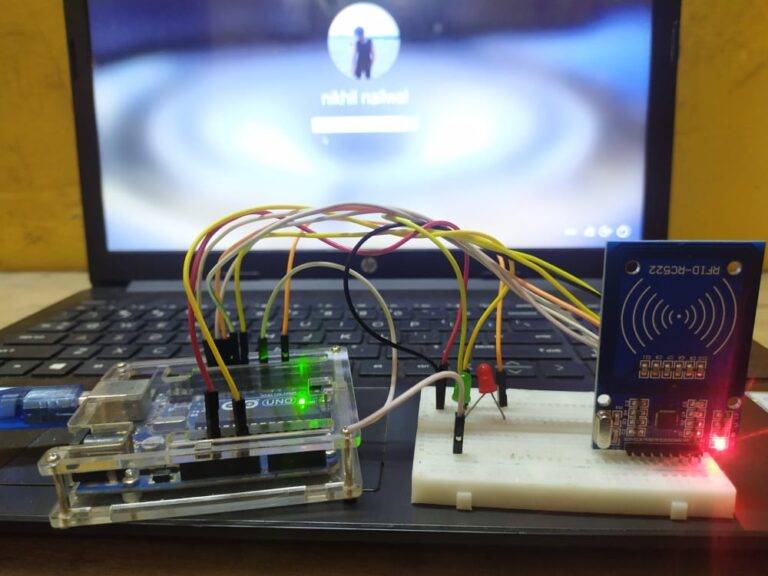

دستگاه اسکنر اثر انگشت SecuGen

این حسگر اثر انگشت را می توان با کارت خوان هوشمند تماسی یا غیر تماسی به عنوان یک کنترل تردد قدرتمند استفاده نمود. این سخت افزار از برنامه های ویندوز، لینوکس و اندروید پشتیبانی می کند.

این دستگاه با بسیاری از نرم افزارهای کارت های بیومتریک قابل استفاده است. همچنین طیف وسیعی از کارت های هوشمند را پشتیبانی می کند.

با استفاده از این دستگاه می توان تایید هویت چند عاملی را با استفاده از اثر انگشت و کارت انجام داد. این دستگاه آرگونومیک و جمع و جور نیازی به منبع تغذیه اضافی نیز ندارد.

سیستم کنترل دسترسی SecuGen دارای سنسور نوری بسیار قوی و مقاومی است. سنسور این دستگاه به خوبی در برابر خط و خش و ضربه مقاومت می کند.

قابلیت های دستگاه

این دستگاه تصاویر اثر انگشت را با سرعت و کیفیت بالا تشخیص می دهد(حتی اگر محل اثر انگشت مرطوب یا بسیار خشک باشد). از این دستگاه می توان برای حضور و غیاب کارکنان و تامین امنیت فیزیکی استفاده نمود.

مدل های پایه دار این دستگاه کنترل تردد نیز وجود دارد که در مکان هایی مانند بانک ها می توان آن را به راحتی روی میز قرار داد.

این دستگاه دارای ویژگی خود تنظیمی و حذف رد چاپ نهفته می باشد. به عبارت دیگر اثر انگشت قبلی باقیمانده روی سنسور را نمی پذیرد. کشور کره سازنده محصولات SecuGen است.

برخی از مدل های کنترل اکسس SecuGen دارای قابلیت بلوتوث می باشند. این مدل ها را به آسانی و بدون سیم می توان به گوشی تلفن همراه یا سیستم مجهز به بلوتوث متصل نموده و تصویر اثر انگشت را مورد بررسی قرار داد.

یونیتی 20 یکی از این مدل ها است. این حسگر اثر انگشت، علاوه بر داشتن بلوتوث قابلیت رمزگذاری اثر انگشت های موجود در بانک اطلاعاتی خود را نیز دارد.

حسگر اثر انگشت U-AIR

یکی از دستگاههای پیشرفته کنترل تردد حس گر اثر انگشت U-AIR است که می توان بدون تماس انگشت با آن، اثر انگشت را در دستگاه ذخیره نمود.

حسگر اثر انگشت، تکنولوژی دارد که زمانی که دستمان را بالای دستگاه نگه میداریم، به راحتی اثر انگشت ما را میخواند.

در محیط های پر ترافیک و شلوغی که افراد نمی خواهند دستگاه را لمس کنند؛ بهتر است از این مدل استفاده شود.

این دستگاهها کاملاً بهداشتی هستند و هنگام استفاده از آن کاربران نگران لمس های مکرر دستگاه توسط سایر افراد نیستند. جالب است که در این دستگاهها برای احراز هویت چیزی به جز هوا لمس نمی شود.

سخن آخر

منظور از کنترل تردد همان مدیریت دستیابی است. در بسیاری از سازمانها و کسب و کارهای حساس باید از اکسس کنترل استفاده شود؛ تا سازمان بتواند به اهداف خود برسد.

مفهوم کنترل تردد بسیار گسترده است. این مفهوم می تواند در ساده ترین مکان ها مانند منازل شخصی و در مراکز مهمی مانند مراکز نظامی و تجاری بزرگ به کار رود.

تجهیزات مختلفی برای اکسس کنترل وجود دارند. این تجهیزات ممکن است مکانیکی، الکترونیکی و یا هوشمند باشند. به عنوان مثال یک قفل ساده در می تواند یک دستگاه کنترل دسترسی محسوب شود.

یک دستگاه حضور و غیاب سیم کارتی نیز که می تواند حضور کارکنان یک سازمان را از راه دور به مدیران گزارش دهد؛ یک کنترل تردد است.

دستگاههای کنترل دسترسی ممکن است به صورت سخت افزاری، نرم افزاری و یا ترکیبی از این ها باشند. اگر هدف ما محافظت از منابع فیزیکی باشد؛ بیشتر از دستگاههای کنترل دسترسی فیزیکی استفاده می کنیم. برخی از این دستگاهها عبارتند از:

- کارت خوان ها

- قفل های دیجیتال

- قفل های هوشمند

- گیت های ورود و خروج

- دستگاههای تشخیص چهره و غیره

در نهایت

یک کنترل تردد منطقی ممکن است یک رمز عبور یا یک ویژگی بیومتریک مانند تصویر عنبیه چشم باشد.

معمولاً برای برقراری سطح مناسبی از امنیت و کارایی دستگاههای کنترل دسترسی مختلفی در کنار هم به کار می روند.

قاعده کلی که با استفاده از آن بتوان دستگاه کنترل تردد مناسب برای یک کسب و کار را تعیین کرد؛ وجود ندارد. انتخاب کنترل تردد مناسب تحت تاثیر عوامل مختلفی از جمله مقیاس سازمان، نوع فعالیت سازمان، میزان بودجه سازمان برای تامین امنیت و غیره می باشد.

اگر می خواهید برای کسب و کار خود از سیستم های کنترل دسترسی استفاده نمایید بهتر است با کارشناسان کنترل دسترسی شرکت های معتبر مشاوره کنید.. در ضمن اطلاعات خود را در مورد انواع و مدل های مختلف دستگاههای کنترل دسترسی به روز کنید.